Инфраструктура играет одну из центральных ролей в успешной работе любой компании, потому что обеспечивает жизнедеятельность всех направлений. Неэффективное управление

Эффективное управление, наоборот, может сделать компанию более производительной и конкурентоспособной, а также позволит:

- всегда понимать актуальную картину состояния

ИТ-ресурсов компании; - уменьшить число технических проблем;

- ускорить их решение;

- более точно планировать бюджет;

- избежать потерь компании из-за неполадок, связанных с ИТ-ресурсами.

Рассмотрим подробнее 5 ключевых принципов, на которых строится надежная

1. Анализ заявок пользователей в поддержку

Заявки пользователей в

- число поступивших заявок;

- проблемы, с которыми обращаются;

- сроки решения.

Допустим, за последний месяц

Анализ обращений поможет заметить это и вовремя провести модернизацию оборудования. Иначе однажды на почтовом сервере перестанет хватать ресурсов. Почта будет блокирована, а специалисты компании останутся без необходимого средства связи. Это риски для бизнеса. Например, если менеджер отдела продаж вовремя не отправит коммерческое предложение, то клиент может выбрать другого поставщика.

Работать с заявками, структурировать их и анализировать помогают системы Service Desk. Они не только сокращают срок решения проблемы, но и формируют единую базу обращений, которая служит достоверным источником данных для работы ИТ-службы.

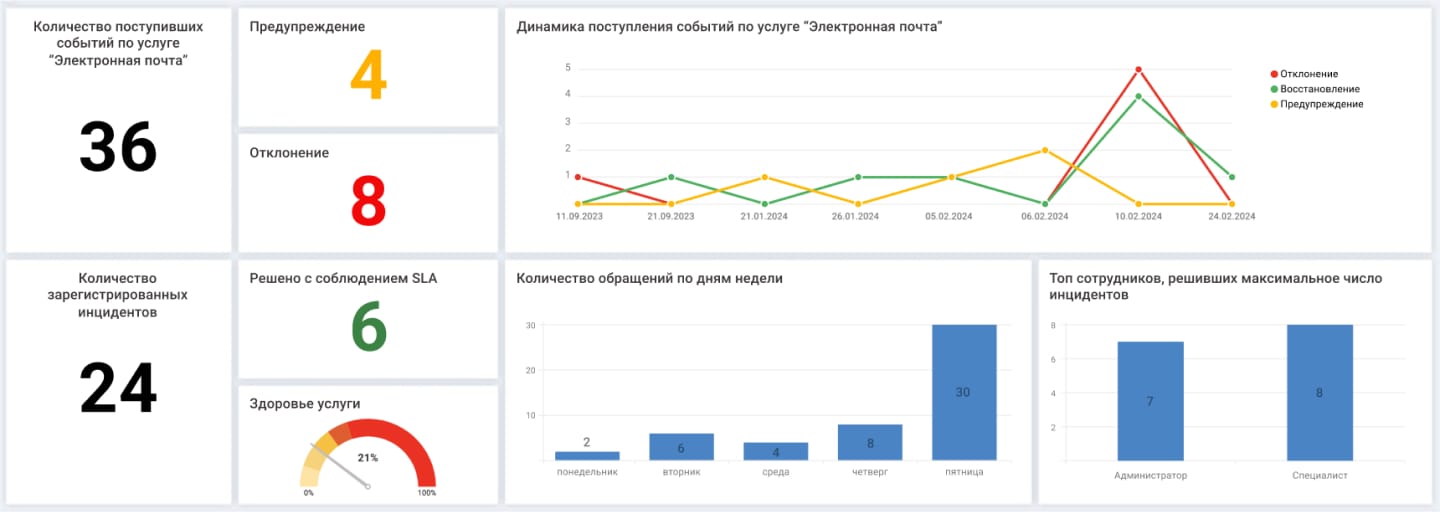

На дашборд в Naumen Service Desk можно вывести ключевые показатели по обращениям, которые получает ИТ-отдел

2. Управление сервисами и их сопровождение

Отсутствие четких зон ответственности ИТ-специалистов — частая причина того, что технические проблемы долго решаются. А это негативно влияет на бизнес-процессы. Чтобы изменить ситуацию к лучшему, сотрудникам важно понимать, за какие сервисы, оборудование и ПО они отвечают. К примеру, за почту, корпоративный портал, внешний сайт, базы данных, ERP, CRM и другое.

Чтобы распределить зоны ответственности ИТ-подразделения, нужно:

- Составить список сервисов, которые необходимо поддерживать.

- Определить состав оборудования и ПО, от которых зависит бесперебойность каждого сервиса.

- Описать пользователей каждого сервиса и команды, которые эти сервисы сопровождают.

- Сформировать список услуг, которые переданы на аутсорс. Собрать и систематизировать документы по оборудованию, ПО: лицензии, гарантии, договоры о сервисной поддержке.

Один из ключевых моментов при сопровождении сервисов — их критичность для бизнеса. Допустим, «упала» CRM, и менеджеры не могут внести данные по клиентам или зафиксировать сделку. Эту проблему нужно решать в первую очередь.

Чтобы так и происходило, необходимо:

- Составить список сервисов, которые критично важны для компании.

- Согласовать их с бизнесом.

- Закрепить за ними для ИТ-поддержки назначенный уровень критичности.

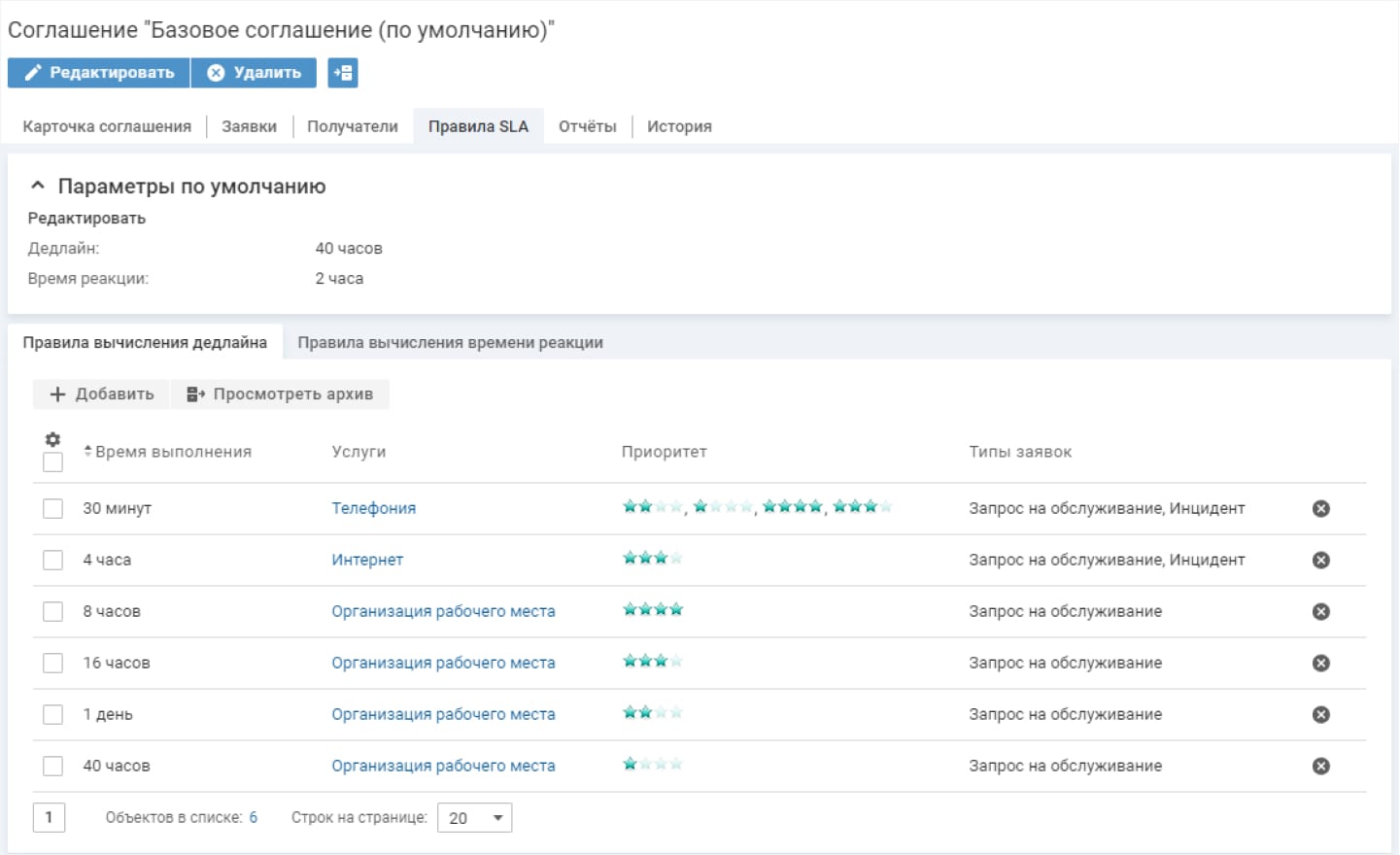

Закрепление приоритета и сроков обслуживания за услугой в Naumen Service Desk позволяет задать единые правила

Если сервис на аутсорсинге, то с подрядчиком также должно действовать соглашение о порядке действий, типах и сроках работ.

Хорошо, когда каждый

Когда регламенты разработаны и применяются, можно сделать следующий шаг к оптимизации работы

3. Информационная безопасность

У любой компании есть персональные данные сотрудников, клиентские базы,

- утечку конфиденциальной информации;

- нарушение процессов компании через вмешательство в ИТ-инфраструктуру (кибератаки, вирусные атаки и т.д.).

Чтобы эта работа была комплексной и эффективной, компании нужна политика информационной безопасности. Если она есть, нужно проверить ее на актуальность. Если нет, то разработать.

Этот документ предусматривает все возможные риски информационной безопасности, их причины и последствия. Каждый риск нужно описать и составить список мероприятий, которые позволят его минимизировать. Причем учитывать как технологический, так и человеческий факторы. Все, что касается

- антивирусная защита;

- межсетевое экранирование;

- принципы доступа к информации, корпоративным системам и системам управления.

Также возможные риски требуется оценить по вероятности их наступления и тяжести последствий для бизнеса. Это позволит расставить приоритеты в работе с ними и выстроить план мероприятий.

4. Обновление и модернизация оборудования

Состояние

Для этого нужно четко понимать состав всей

Например, персональные рабочие ПК рекомендуется менять каждые 5 лет. Но этот срок может варьироваться в зависимости от исходных данных оборудования. Если не было запаса мощности, то компьютер устареет и за 3 года. Когда есть информация по каждой единице техники: характеристики, срок эксплуатации, даты обновления — можно не ждать, когда с ней начнутся проблемы. Появляется возможность сработать на опережение: составить график обновления и тем самым избежать сложностей.

Держать инфраструктуру под контролем помогают системы

Бывает, что на разных этапах развития в компании уже внедрили локальные системы мониторинга. Например, одна собирает метрики с сетевого оборудования, другая — с серверов, третья следит за приложениями. Данные с них хранятся в разных местах и не сопоставляются друг с другом. Тогда пора переходить на следующий уровень — систему, которая собирает и сводит воедино информацию от остальных. Это позволяет видеть комплексную картину

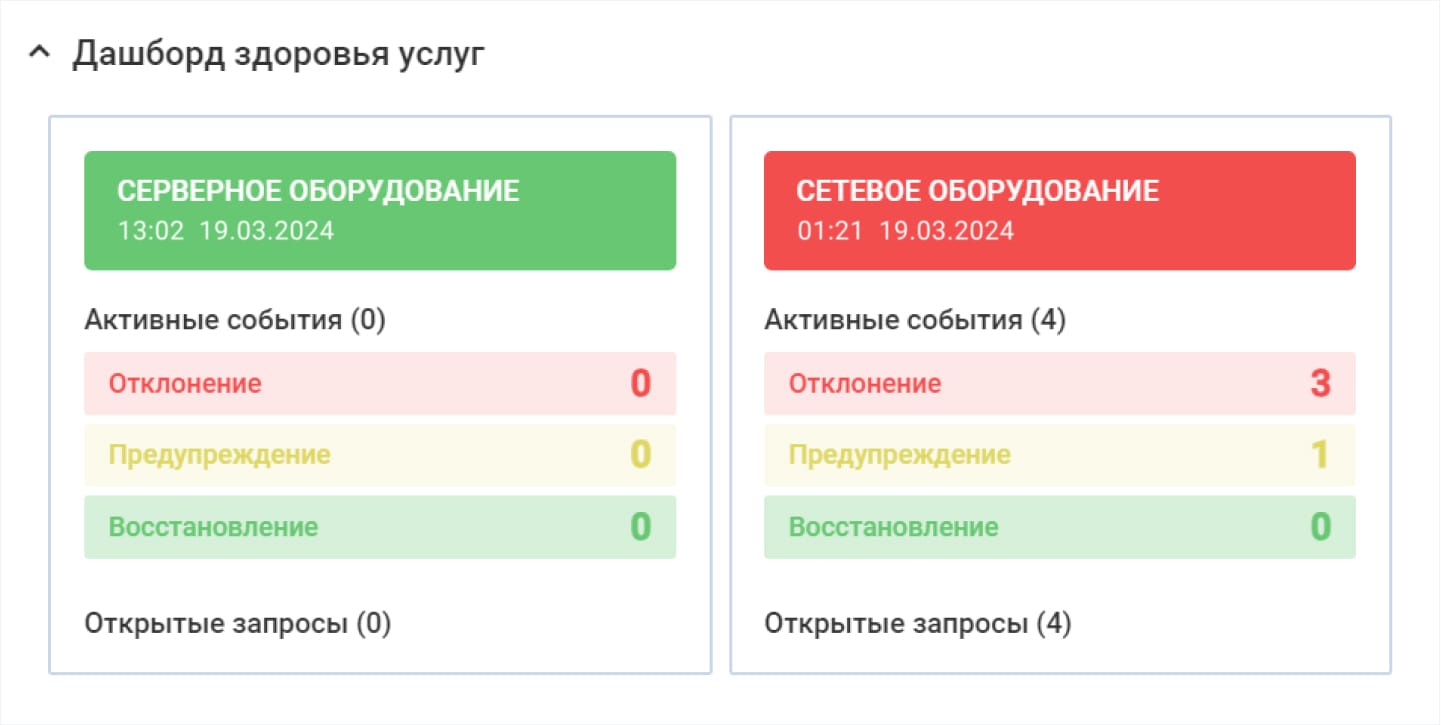

Состояние оборудования отображается на дашборде в системе зонтичного мониторинга Naumen BSM с помощью цветов и понятна всем ответственным за ту или иную услугу

5. Резервное копирование

Продуманная стратегия резервного копирования позволяет защитить данные, избежать их полной или частичной потери, восстановить системы и приложения до того состояния, в которых они были до того, как пострадали.

Необходимый минимум — это правило «3-2-1» для критической информации:

- не менее 3 копий одного набора данных;

- не менее 2 разных носителей для копий одного набора данных;

- как минимум 1 копия на физически удаленном от

ИТ-инфраструктуры компании носителе (на сервере FTP, в облаке и т.д.) на случай локального происшествия.

Иначе, например,

В итоге

Есть 5 базовых принципов, на которых строится надежная и эффективная

- Анализ заявок пользователей в

ИТ-подразделение . - Управление сервисами и их сопровождение.

- Информационная безопасность.

- Обновление и модернизация оборудования.

- Резервное копирование.

Последовательное следование этим принципам позволит создать